Ich mag es einfach: erst testen, dann reden. Ein DNS-Leak-Test zeigt dir, ob dein VPN dicht hält – oder ob dein Provider trotzdem mitliest. DNS ist das Telefonbuch des Netzes; wenn diese Anfragen außerhalb des Tunnels laufen, war das ganze „Ich bin unsichtbar“-Gefühl nur Einbildung.

Ich gehe mit dir Schritt für Schritt durch den DNS-Leak-Test, erkläre kurz die Ergebnisse und zeige, wie du Leaks zuverlässig stopfst – inklusive der üblichen Stolpersteine wie IPv6 und der Frage, ob DNS over HTTPS (DoH) hilft oder nur verwirrt. Keine Paranoia, kein Marketing-Deutsch.

Wenn du nur wissen willst: „Wie mache ich einen DNS-Leak-Test?“ – bleib dran. Du bekommst eine kurze Anleitung, dazu Tools, eine kleine Checkliste und ein paar trockene Wahrheiten aus der Praxis. Danach weißt du, ob dein VPN dicht ist oder du eine Schraube nachziehen musst.

Was ist ein DNS Leak? 🕵️♀️

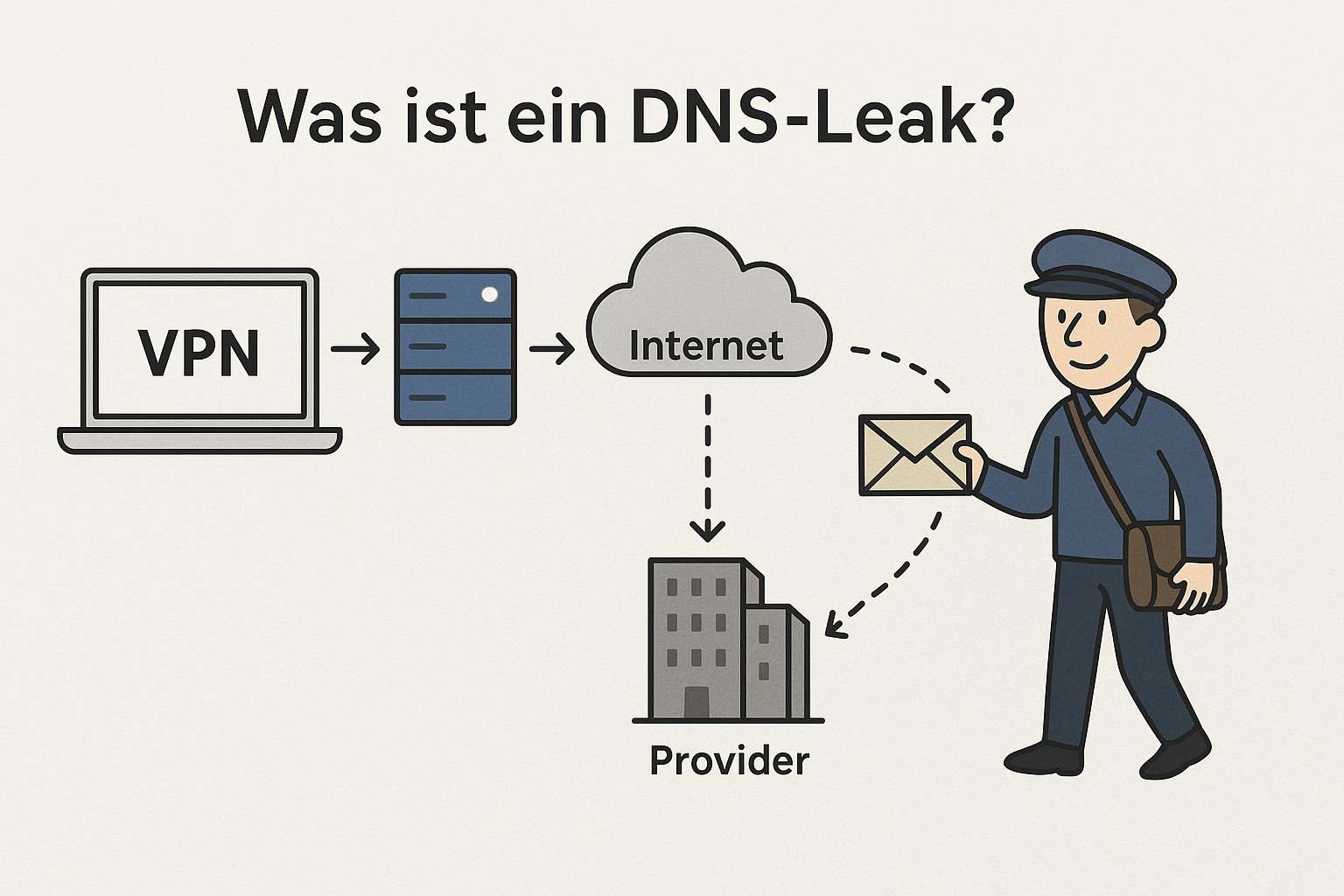

DNS, das Domain Name System, ist so etwas wie das Telefonbuch des Internets: Du gibst techboys.de ein, und wie von Zauberhand findet dein Rechner die passende IP‑Adresse, damit dein Browser weiß, wohin er den Kaffee schicken soll. Normalerweise regelt das dein Internetanbieter. Wenn du aber ein VPN benutzt, dann leitest du diese Anfragen – also „Wen soll ich anrufen?“ – durch einen verschlüsselten Tunnel zu den DNS‑Servern des VPN‑Dienstes. So bleibt geheim, welche Seiten du ansteuerst.

Ein DNS‑Leak passiert, wenn trotz VPN‑Tunnel deine DNS‑Anfragen trotzdem bei deinem normalen Provider landen. Stell es dir wie einen Liebesbrief im verschlossenen Umschlag vor: Du gibst ihn dem Postboten (dem VPN), aber der liest heimlich die Adresse auf dem Umschlag (deine DNS‑Anfrage), bevor er ihn weiterleitet. Plötzlich weiß er, wo du hinschickst, obwohl dein Inhalt geschützt ist.

Ein paar Folgen und Merkmale eines DNS‑Leaks:

Privatsphäre ade: Dein Provider sieht weiterhin, welche Domains du aufrufst. Zwar bleibt der Inhalt verschlüsselt, aber dein Surfverhalten ist alles andere als unsichtbar.

Regionale Sperren bleiben aktiv: Viele Geoblocking‑Mechanismen prüfen die DNS‑Anfragen. Wenn sie direkt zu deinem Provider gehen, hilft auch das VPN wenig, um Netflix‑Bibliotheken oder Gaming‑Server freizuschalten.

Sicherheitsrisiko: DNS‑Manipulation (z. B. durch deinen ISP oder andere Angreifer) ist wieder möglich. Statt techboys.de landest du womöglich auf einer Phishing-Seite.

Warum ist ein DNS‑Leak gefährlich?

Wenn dein DNS‑Verkehr ungeschützt an deinem VPN vorbei geht, steht dein digitales Leben plötzlich wieder im Schaufenster. Was bedeutet das konkret?

Ich erinnere mich noch, wie ich bei meinem ersten VPN‑Test dachte, ich wäre anonym wie ein Schatten. Dann entdeckte ich einen DNS‑Leak durch Zufall – plötzlich war mein romantischer Krimi‑Geschmack für meinen Provider sichtbar. Das hat mich wachgerüttelt: DNS‑Leaks sind winzige, aber kompromittierende Risse im Tunnel. Daher: Testen, erkennen, abdichten – damit du in Ruhe surfen kannst, ohne dass jemand dein Lesezeichen-Heftlein mitliest.

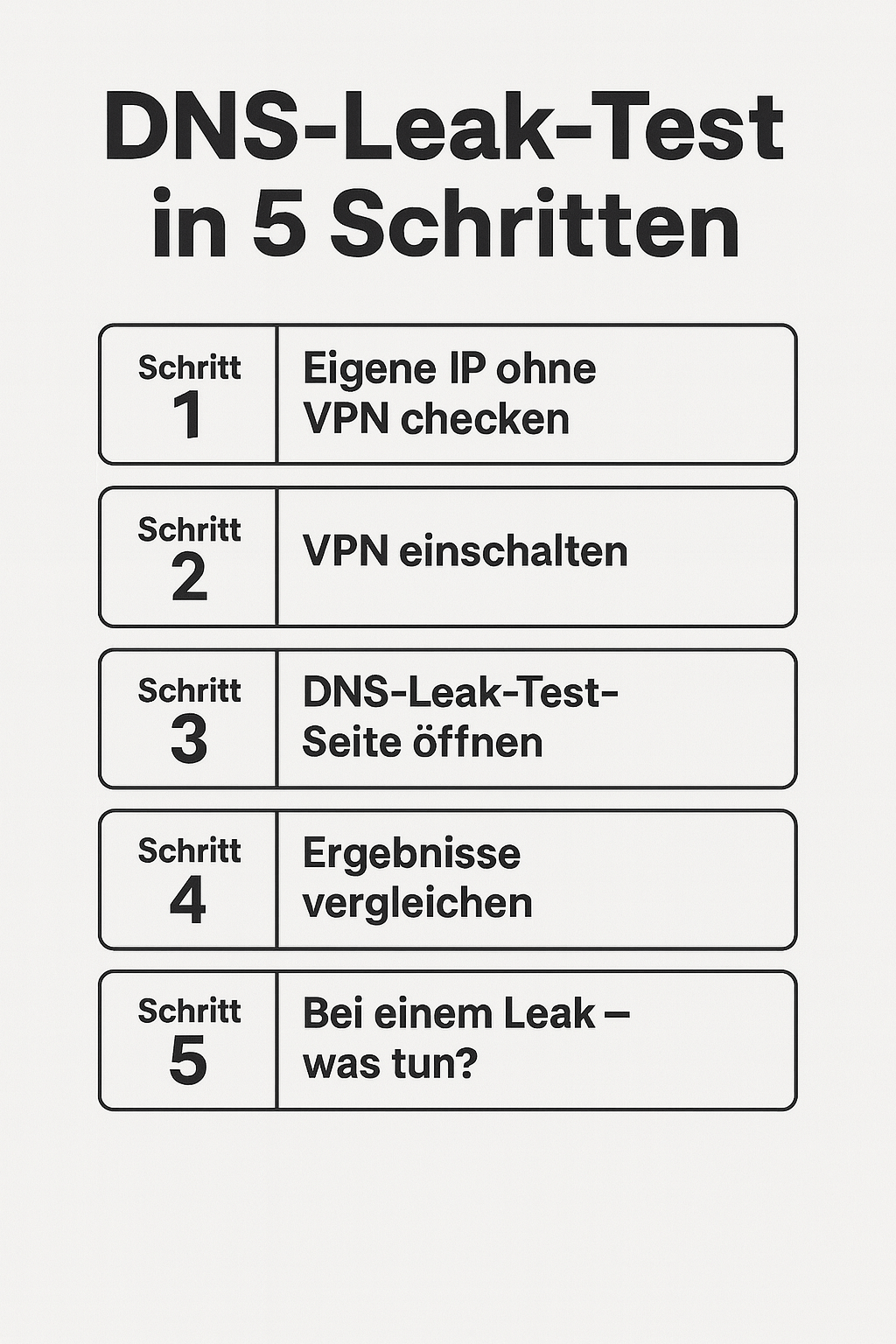

DNS‑Leak‑Test in 5 Schritten

Schritt 1: Eigene IP ohne VPN checken

Bevor du den Tunnel aktivierst, solltest du wissen, wie dein digitaler „Ausweis“ aussieht. Schalte dein VPN ab, öffne eine Seite wie whatismyipaddress.com oder ipx.ac und notiere dir die angezeigte IP‑Adresse. Das ist deine echte Adresse im Internet – vergleichbar mit der Postleitzahl deines Hauses.

Schritt 2: VPN einschalten

Jetzt setzt du die Maske auf: VPN an, idealerweise verbindest du dich mit einem Server, der etwas weiter weg liegt (Amsterdam, London oder irgendwo, wo du schon immer mal hin wolltest). Notiere dir, welche IP das VPN dir zuweist – sie sollte nicht mehr nach Italien aussehen, wenn du dich gerade in Siena befindest.

Schritt 3: DNS‑Leak‑Test‑Seite öffnen

Besuche eine der Testseiten, zum Beispiel ipleak.net oder dnsleaktest.com. Dort bekommst du meist die Option „Standard Test“ oder „Erweiterter Test“. Der Standardtest genügt fürs Erste – er prüft ein paar DNS‑Server und zeigt dir, welche gefragt werden. Wenn du es gründlich magst, wähle den erweiterten Test.

Schritt 4: Ergebnisse vergleichen

Jetzt wird es spannend: Zeigt der Test immer noch deinen echten Provider oder die IP von Schritt 1? Dann läuft etwas schief. Werden hingegen nur DNS‑Server des VPN‑Anbieters (oder unbekannte Server des gewählten Landes) angezeigt, ist alles dicht. Die Tools listen IP‑Adressen und Orte auf – vergleiche diese mit deinen Notizen.

Schritt 5: Bei einem Leak – was tun?

Wenn der Test verrät, dass dein DNS immer noch in die alte Richtung telefoniert, kannst du einiges tun:

- IPv6 deaktivieren: Viele Leaks entstehen, weil der VPN IPv6‑Anfragen nicht filtert. Schalte IPv6 in den Einstellungen deines Betriebssystems aus oder nutze einen Anbieter, der es sauber blockt.

- DNS over HTTPS/DoH aktivieren: Moderne Browser wie Firefox oder Chrome bieten DoH. Dadurch wird dein DNS‑Verkehr verschlüsselt – doppelt gemoppelt hält besser.

- VPN wechseln oder Einstellungen prüfen: Gute Dienste haben eigene verschlüsselte DNS‑Server. Wenn dein aktueller Anbieter patzt, probiere einen anderen oder suche in den Einstellungen nach einer Option „DNS‑Leak‑Schutz“.

- WebRTC checken: Auch WebRTC kann IPs verraten. Browsererweiterungen wie „WebRTC Control“ deaktivieren das Feature mit einem Klick.

Mein erster DNS‑Leak‑Test lief in etwa so ab: Ich saß mit Kaffee in der Hand, stolz wie Bolle auf mein neues VPN – und dann sah ich doch die IP aus Siena. Da habe ich gelernt: testen, fixen, lachen. Mach dir den Spaß einmal im Monat, dann schläft es sich ruhiger.

Häufige Ursachen für DNS‑Leaks

DNS‑Leaks sind meistens keine große Verschwörung, sondern banale Konfigurationsfehler oder „Features“ von Betriebssystemen und Providern. Hier die Klassiker, über die ich immer wieder stolpere:

- IPv6‑Verkehr: Viele VPNs kümmern sich nach wie vor fast nur um IPv4. Wenn dein Rechner DNS‑Anfragen über IPv6 stellt, schlüpfen die am VPN vorbei direkt zum Provider. Lösung: Entweder IPv6 im System deaktivieren oder einen Anbieter nutzen, der IPv6 sauber blockiert oder unterstützt.

- Windows‑Eigenheiten: Windows 10 und 11 haben die Funktion Smart Multi‑Homed Name Resolution. Klingt fancy, bedeutet aber: dein Rechner fragt gleichzeitig bei allen möglichen DNS‑Servern nach – und nimmt, wer zuerst antwortet. Praktisch für Geschwindigkeit, tödlich für Anonymität. Auch Teredo (eine Übergangstechnik zwischen IPv4 und IPv6) kann DNS am VPN vorbeischicken. Beides lässt sich per Gruppenrichtlinie oder Befehl deaktivieren.

- Transparente Proxys vom Provider: Manche ISPs sind unverschämt und fangen DNS‑Anfragen einfach ab, egal, was du eingestellt hast. Dein VPN sollte das blockieren können – moderne Protokolle wie WireGuard oder aktuelle OpenVPN‑Clients bringen dafür Optionen mit. Wenn nicht: Provider wechseln oder VPN, das’s besser kann.

- Fehlkonfigurierte VPN‑Clients: Manche Apps leiten deine DNS‑Anfragen nicht konsequent an die eigenen Server weiter. Gerade Billig‑ oder Gratis‑VPNs patzen hier. Ein solider Anbieter betreibt eigene, verschlüsselte DNS‑Server und aktiviert den Schutz standardmäßig.

Kurz gesagt: DNS‑Leaks passieren nicht aus heiterem Himmel. Meistens ist es eine Mischung aus IPv6‑Zickerei, Windows‑Eigenheiten und schlampig programmierten Clients. Heißt für dich: Einmal sauber testen, die paar Häkchen setzen – und du surfst wieder so anonym, wie du denkst.

So stoppst du DNS-Leaks wirklich

Jetzt, wo wir wissen, wo die Leaks herkommen, geht’s ans Abdichten. Hier ein paar Methoden, die sich in der Praxis bewährt haben:

- VPN mit eigenem DNS nutzen: Ein seriöser Anbieter (etwa NordVPN um nur ein Beispiel zu nennen unter vielen) betreibt eigene DNS-Server. So stellst du sicher, dass deine Anfragen nicht wieder bei deinem Provider landen. Gute VPNs aktivieren das automatisch – ein Grund mehr, Gratis-Apps links liegen zu lassen.

- IPv6 deaktivieren (oder sauber einbinden): Wenn dein VPN IPv6 nicht beherrscht, einfach abschalten. Klingt drastisch, ist aber sicherer, als ständig mit Leaks zu leben. Alternativ such dir einen Dienst, der IPv6 inzwischen unterstützt – 2025 können das immer mehr.

- DoH/DoT im Browser aktivieren: DNS over HTTPS (DoH) oder DNS over TLS (DoT) verschlüsseln deine Anfragen zusätzlich. Firefox macht das von Haus aus, in Chrome und Edge musst du’s aktivieren. Hilft nicht gegen alles, aber macht’s für Provider deutlich schwerer, mitzulesen.

- WebRTC checken: Browser wie Chrome oder Edge verraten über WebRTC deine echte IP. Erweiterungen wie „WebRTC Control“ schalten das ab. Ohne diesen Schritt bringt dir der schönste DNS-Schutz wenig.

- Windows zähmen: Schalte Funktionen wie Smart Multi-Homed Name Resolution oder Teredo ab, wenn du auf Nummer sicher gehen willst. Klingt nach Registry-Gefrickel, ist aber in ein paar Klicks erledigt – und spart dir viele Kopfschmerzen.

Am Ende gilt: Einmal sauber einstellen, regelmäßig testen, fertig. DNS-Leaks sind kein Naturgesetz – sie passieren nur, wenn man sein System laufen lässt, wie’s gerade Lust hat. Ein paar Handgriffe, und dein VPN bleibt das, was es sein soll: ein Tunnel ohne Risse.

Welche Tools sind am besten für den Test?

Natürlich kannst du den ultimativen DNS-Leak-Test auch im Kopf machen – einfach die IPs deines Providers auswendig lernen und dann im Browser vergleichen. Realistisch? Eher nicht. Zum Glück gibt’s ein paar zuverlässige Tools, die dir die Arbeit abnehmen:

- ipleak.net – der Klassiker. Zeigt dir IP-Adresse, DNS-Server und gleich noch WebRTC-Leaks. Sehr übersichtlich, ideal zum schnellen Check.

- dnsleaktest.com – simpel und effektiv. Kurzer oder erweiterter Test, danach weißt du, welche DNS-Server deine Anfragen beantworten.

- browserleaks.com/dns – für alle, die es genau wissen wollen. Hier siehst du gleich einen ganzen Schwung an Testanfragen, inklusive IPv6.

- Perfect Privacy DNS Leak Test – checkt DNS, IPv6 und WebRTC in einem Rutsch. Praktisch, wenn du mehrere Leaks ausschließen willst.

- IPX.ac – nicht ganz so bekannt, aber nützlich für kombinierte Checks von IP und DNS.

Mein Tipp: Leg dich nicht auf nur ein Tool fest. Mach den Test einmal bei ipleak.net und einmal woanders. Wenn beide sauber durchlaufen, kannst du dich entspannt zurücklehnen. Wenn nicht – ab zurück in die Einstellungen und nachbessern.

Moderne Lösungen: DoH & DoT

Wenn man schon alles abgedichtet hat, bleibt noch die Frage: Kann man DNS-Anfragen nicht grundsätzlich sicherer machen? Ja – mit DNS over HTTPS (DoH) und DNS over TLS (DoT).

- DNS over HTTPS (DoH): Deine DNS-Anfragen laufen nicht mehr im Klartext über Port 53, sondern getarnt als normaler HTTPS-Verkehr über Port 443. Für deinen Provider sieht das so aus, als würdest du einfach Webseiten laden. Firefox macht das schon lange standardmäßig, in Chrome und Edge musst du’s einschalten.

- DNS over TLS (DoT): Ähnliches Prinzip, nur über Port 853. Funktioniert zuverlässig, wird aber von manchen Netzwerken leichter blockiert, weil der Traffic auffälliger ist.

Der Vorteil: Auch wenn mal ein Leak passiert, sind deine Anfragen verschlüsselt und nicht mehr so einfach mitzulesen. Der Nachteil: Komplett unsichtbar wirst du damit nicht. Dein VPN ersetzt es nicht, aber es ist eine zusätzliche Schutzschicht.

Mein Fazit zu DoH/DoT: Praktisch, wenn du Browser oder Apps nutzt, die es schon unterstützen. Aber bitte nicht als Allheilmittel sehen – ein VPN mit eigenem DNS bleibt Pflicht, wenn du ernsthaft anonym bleiben willst.

Fazit DNS Leak Test – mein Rat nach Jahren mit VPNs

Ein DNS-Leak ist kein Drama, aber ein fieser Riss im Tunnel. Ich hab’s selbst erlebt: VPN an, zurücklehnen, stolz auf die neue Anonymität – und dann verrät der DNS-Test doch meine echte IP. Das ist wie Sonnenbrille im Club tragen und trotzdem von allen erkannt werden.

Die gute Nachricht: DNS-Leaks lassen sich ziemlich einfach aufspüren und verhindern. Mit den richtigen Tools, ein paar Klicks in den Einstellungen und einem VPN, das seine Hausaufgaben macht, bist du auf der sicheren Seite.

Mein Tipp: Mach den Leak-Test ruhig einmal im Monat. Dauert zwei Minuten, gibt dir aber die Gewissheit, dass dein VPN wirklich das macht, was es verspricht. Und wenn doch ein Leak auftaucht – kein Grund zur Panik. Meistens ist es nur ein Häkchen in Windows oder eine alte IPv6-Einstellung.

Am Ende geht’s um Kontrolle: Du willst entscheiden, wer deine Anfragen sieht. Und dafür lohnt sich der kleine Aufwand. Testen, abdichten, fertig.

FAQ zum Thema DNS Leak Test

Wie mache ich einen DNS-Leak-Test?

VPN einschalten, eine Testseite wie ipleak.net öffnen und schauen, welche DNS-Server angezeigt werden. Wenn dein Provider drinsteht: Leak.

Was tun bei einem IPv6-Leak?

Entweder IPv6 im Betriebssystem deaktivieren oder ein VPN wählen, das IPv6 sauber blockiert oder unterstützt.

Ist DNS over HTTPS (DoH) sicher?

Ja, es verschlüsselt deine DNS-Anfragen und macht sie für Provider schwerer sichtbar. Aber: Es ersetzt kein VPN, sondern ist nur eine zusätzliche Schutzschicht.

Welches VPN ist am besten gegen DNS-Leaks?

Eines, das eigene DNS-Server betreibt und den Schutz standardmäßig aktiviert. Finger weg von Gratis-Apps – da sparst du am falschen Ende.

Wie oft sollte ich einen DNS-Leak-Test machen?

Am besten regelmäßig, zum Beispiel einmal im Monat oder nach Updates von VPN-Software und Betriebssystem. Dauert zwei Minuten, spart dir viel Ärger.

Verwendete Quellen und weiterführende Links

Hier sind die Quellen und weiterführende Links, die ich für diesen Artikel zum Thema DNS Leak Test verwendet habe:

- DNSLeakTest.com: Ein einfaches Online-Tool, das Du verwenden kannst, um zu überprüfen, ob Dein VPN DNS-Anfragen durchsickern lässt.

- IPLeak.net: Ein umfassenderes Online-Tool, das neben DNS Leaks auch andere mögliche Lecks in Deiner Verbindung aufdecken kann.

- NordVPN Blog: Ein Artikel, der erklärt, was ein DNS-Leak ist und wie Du einen DNS-Leak-Test durchführen kannst.

- ExpressVPN Blog: Ein weiterer Artikel, der das Konzept von DNS Leaks und die Bedeutung von DNS-Leak-Tests erklärt.

Bitte beachte, dass diese Links auf der Grundlage meiner aktuellen Kenntnisse und Recherchen ausgewählt wurden. Es ist immer eine gute Idee, mehrere Quellen zu überprüfen und Experten zu konsultieren, wenn Du weitere Informationen benötigst.